Privatsphäre und Freiheit

Tor-Browser unter Linux

Den Browser gibt es für verschiedene Plattformen (Android, macOS, Linux und Windows). Wir betrachten hier die Einstellungen unter Linux (Ubuntu).

Den Browser gibt es für verschiedene Plattformen (Android, macOS, Linux und Windows). Wir betrachten hier die Einstellungen unter Linux (Ubuntu).

Falls Sie mit dem Tor-Browser wirklich auf Seiten zuzugreifen wollen, die eine "Client Authentifizierung" mit einem Zertifikat benötigen, ist ein entsprechendes Zertifikat zu importieren. Im Beispiel soll auf die URL "https://vc.edv-workshops.com" zugegriffen werden (die Adresse existiert nicht).

Sollten Sie kein Zertifikat importiert haben, so wird beim Aufruf der Adresse die Fehlermeldung "400 Bad Request - No requirred SSL certificate was sent" oder "403 Forbidden" erscheinen.

Zertifikate importieren

Hinter dem Tor Browser steckt ein Firefox ESR, er seinen eigenen Zertifikatssspeicher nutzen könnte.

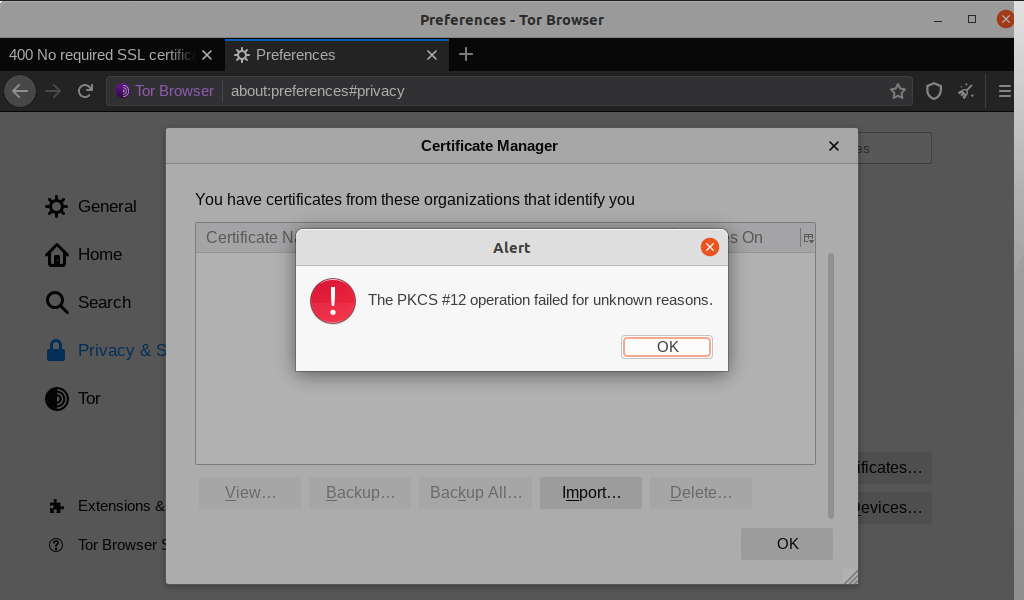

Versucht man ein Client-Zertifikat zu importieren, kommt es zur Fehlermeldung "Die PKCS#12-Operation ist aus unbekannten Gründen fehlgeschlagen" (engl. "The PKCS#12 operation failed for unknown reasons").

Lösung: Deaktivieren des "Privaten Modus".

Besonderheiten des Tor-Browsers, die für die Client-Zertifikate spannend sind:

- Der Tor-Browser belässt Zertifikate im Hauptspeicher und nutzt NICHT die Zertifikatsdatenbank (cert9.db). Damit werden einmal importiere Zertifikate beim schließen des Browsers wieder verworfen.

- Der Tor-Browser startet immer im "Pirvaten Modus". Der "Private Modus" verhindert die Installation und Nutzung der "Client-Zertifikate".

Also gleich zwei Hürden, die ist etwas umständlich machen, mit dem Tor Browser auf die "Client-Authentifizierung" zu setzen. Beginnen wir mit dem "Privaten Modus".

Tor Browser - Deaktivieren des "Privaten Modus", um Client-Zertifiakte in den Tor-Browser zu installieren

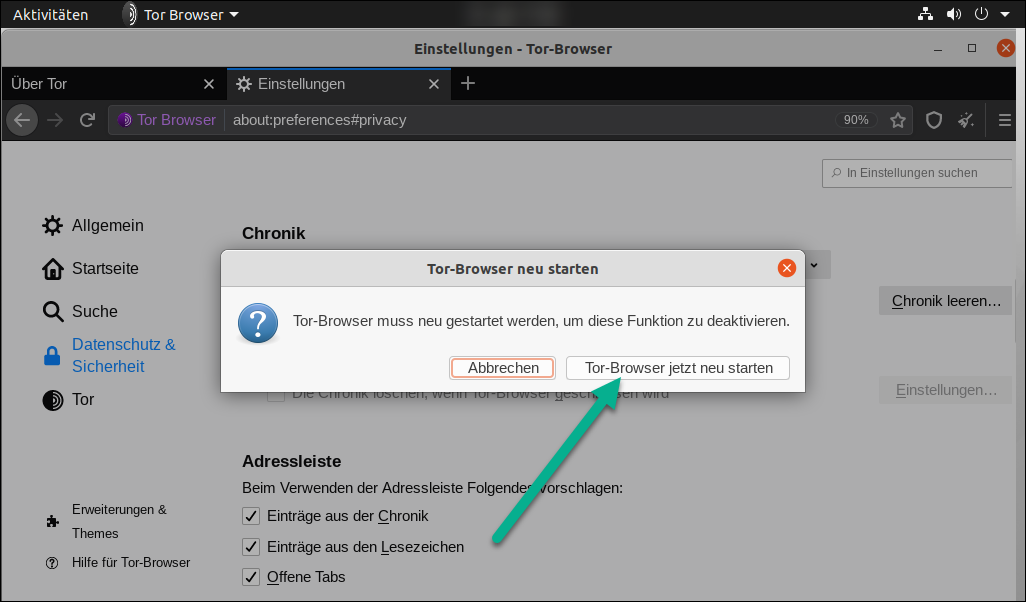

Solange der "Private Modus" aktiviert ist, können "Client-Zertifikate" nicht importiert werden. Daher öffnen Sie über das Hamburger-Menü (1) die Einstellungen (engl. "Options") (2).

Im Bereich "Datenschutz & Sicherheit" (engl. "Privacy & Security") (3) finden Sie den Punkt "Immer den Privaten Modus verwenden" (engl. "Always use private browsing mode") (4). Die Option ist standardmäßig aktiviert.

Deaktivieren Sie diese Option.

Der Tor-Browser muss dann neu gestartet werden. Klicken Sie auf "Tor-Browser jetzt neu starten".

Nach dem Neustart lässt sich das Client-Zertifikat, wie unter Firefox gewohnt, installieren.

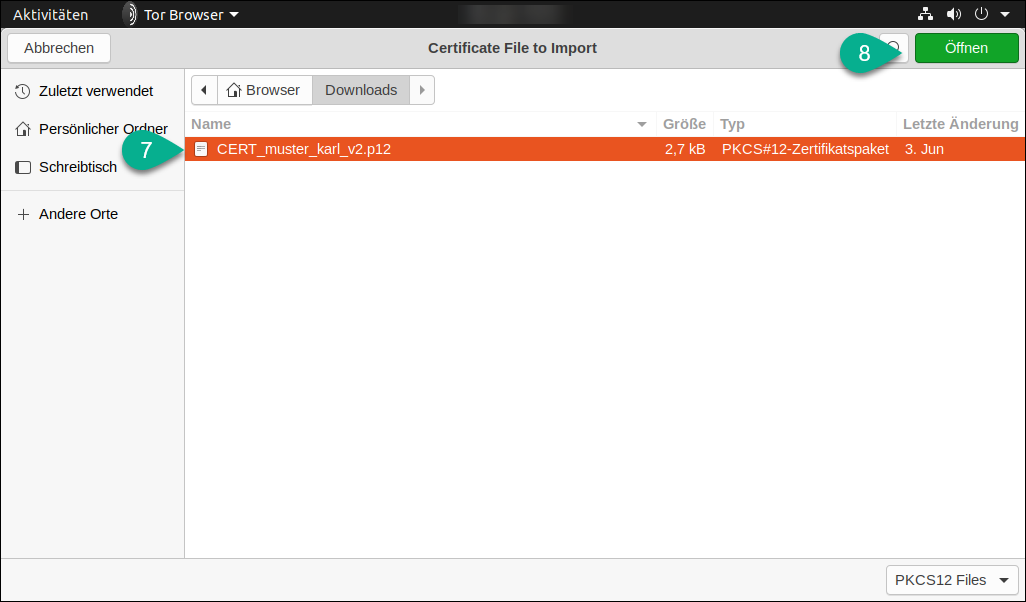

Zertifikat im Tor-Browser unter Linux importieren

Klicken Sie hierfür auf das "Hamburger-Menü" (1) und dann auf Einstellungen (2).

Wechseln Sie in den Bereich "Datenschutz & Sicherheit" (3) und suchen Sie ganz unten nach "Zertifikate anzeigen..." (4).

Im Dialog "Zertifikatverwaltung" wechseln Sie ins Register "Ihre Zertifikate" (5) und klicken anschließend auf "Importieren..." (6).

Wählen Sie die Zertifikatsdatei (*.p12) aus (7), die Sie zuvor gespeichert haben und klicken Sie anschließen auf "Öffnen" (8).

Geben Sie das Kennwort der Zertifikatsdatei ein, das Sie von Ihrem Dienstanbieter zugesandt bekommen haben (9) und klicken dann auf OK (10).

Das Zertifikat wird nun "ohne Fehlermeldung" importiert (11).

Klicken Sie auf OK (12). Die entsprechende Seite kann nun aufgerufen werden.

{xtypo_info}Beachten Sie bitte, dass das schließen des Tor-Browsers manche Einstellungen und auch das importierte Zertifikat wieder rausschmeißt.{/xtypo_info}

Aufruf der Seite (mit importiertem Zertifikat)

Ist das Zertifikat importiert ...

... bietet der Tor-Browser das Zertifikat auch zur Authentifizierung an.

Die Webseite wird wie erwartete angezeigt.

Tor Borwser so einstellen, dass er seinen Zertifikatsspeicher nutzt

Um den Tor Browser so einzustellen, dass er die lokale Zertifikatsdatenbank (cert9.db) nutzt, muss die Konfiguration geändert werdern.

{xtypo_alert}Bitte beachten Sie, dass das Umstellen der Einstellung (security.nocertdb von true auf false) nicht empfohlen wird. Das Vorgehen dient der Sicherheit und Anonymität. Mit dem Umstellen des Zertifikatsspeichers könnten Sicherheitlücken entstehen!{/xtypo_alert}

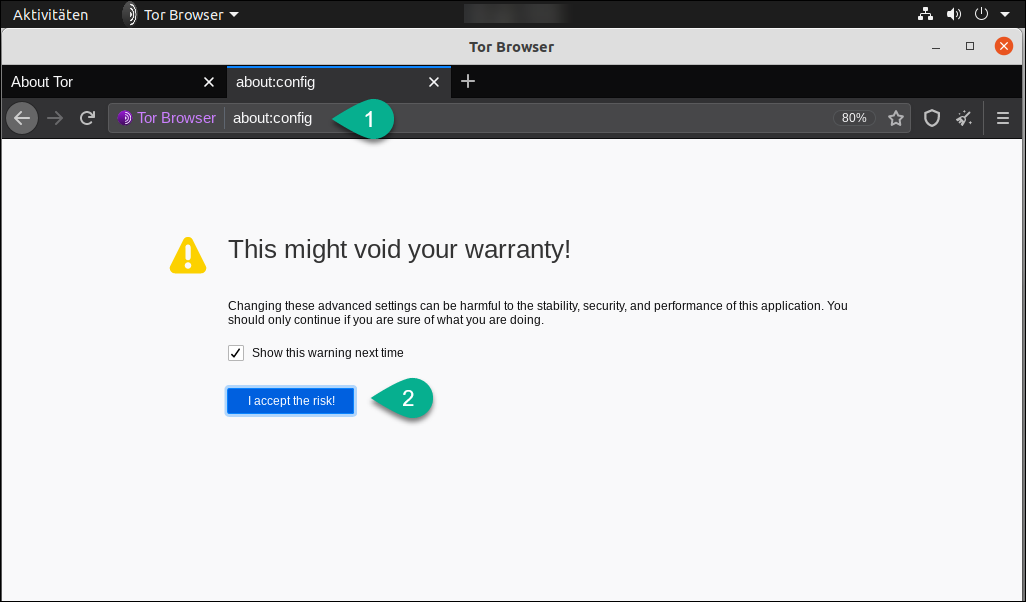

Geben Sie in der Adresszeile die URL about:config ein (1) und klicken Sie anschließend auf "In bin mir der Gefahr bewusst!" (engl. "I accept the risk!") (2).

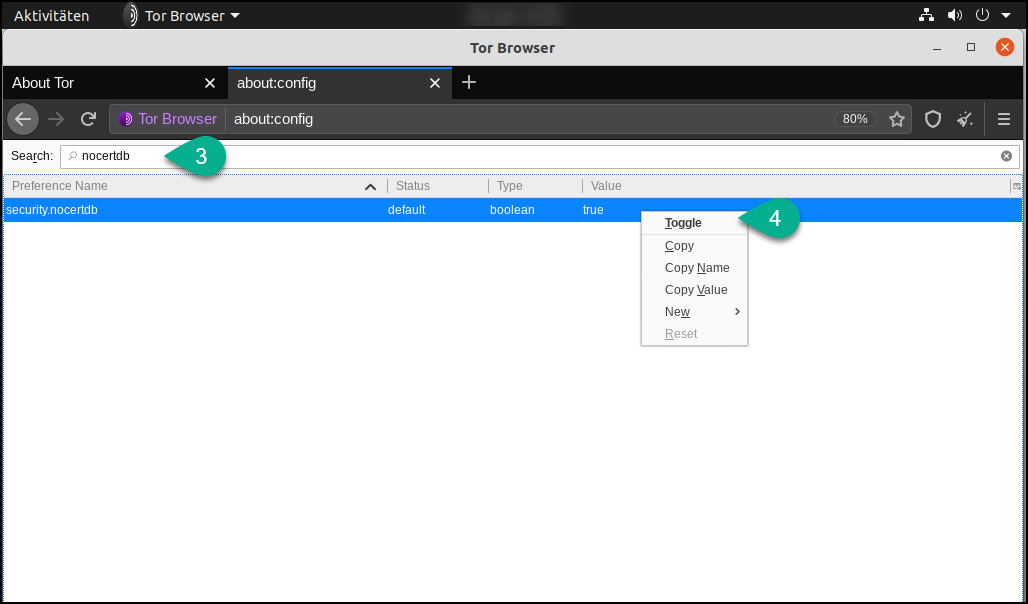

Suchen Sie in den Einstellungen nach dem Eintrag "security.nocertdb" (hierzu gebe ich im Suchfeld nur "nocertdb" ein) (3). Es erscheint der passende Eintrag, der aktuell auf "true" steht.

Damit wird der Tor-Browser angewiesen, die lokale Zertifikatsdatenbank nicht zu nutzen.

Ändern Sie den Eintrag mit Hilfe der rechten Maustaste und dem Punkt "Umschalten" oder durch einen Doppelklick auf den Eintrag "false" (4).

Der Eintrag muss auf "false" stehen (5).

Damit wird zunächst die Zertifikatsdatenbank genutzt.

{xtypo_info}Information: Der Beitrag noch nicht fertig gestellt ist. Nach dem Neustart schaltet der Tor-Browser wieder zurück auf die Speicherung im Hauptspeicher.{/xtypo_info}

Probleme mit den Client-Zertifikaten

Können die Client-Zertfikate nicht genutzt werden, liegt es in der Regel am "Private Mode".

Deaktiviere ich den "Privaten Modus", ist das Zertifikat vorhanden und kann auch genutzt.

OK. Wie gesagt, das vorgehen ist nicht Empfohlen, klappt jedoch. Bitte bilden Sie sich Ihre eigene Meinung zum Thema Client Zertifikate mit dem Tor-Browser.

Deutsch (Deutschland)

Deutsch (Deutschland)  English (United Kingdom)

English (United Kingdom)